VPN¶

Bei einem VPN (Virtuelles privates Netzwerk) handelt es sich um ein geschlossenes logisches Netzwerk, bei dem die Teilnehmer räumlich voneinander getrennt, über einen IP-Tunnel verbunden sind. Mit diesem VPN kann man von unterwegs oder dem Home-Office auf ein lokales Netzwerk zugreifen, z.B. dem Firmennetzwerk. Dazu wird eine VPN-Software benötigt, die sowohl mit dem Router des Netzwerks kommuniziert als auch auf dem Computer installiert ist, mit dem Sie auf das Netzwerk zugreifen möchten. Es gibt verschiedene Arten von VPN-Verbindungen (Tunnel), die unter diesem Menüpunkt bei der TK 100 Serie konfiguriert werden können.

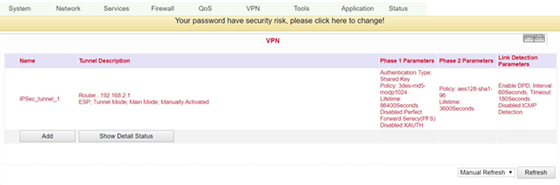

Übersicht über die vorhandenen VPN-Verbindungen. Mit Add kann ein neuer Tunnel erstellt werden, siehe 3.6.2.

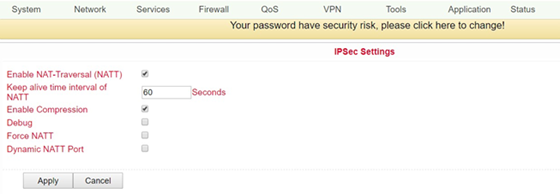

IPSec Settings¶

In diesem Menüpunkt konfigurieren Sie die Einstellungen für das IPSec. Zu erreichen über VPN > IPSec Settings.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable NAT-Traversal (NATT) |

Zum Aktivieren klicken |

Deaktiviert |

Keep alive time interval of NATT |

Festlegen der Dauer für die Aufrechterhaltung des NATT |

60 Seconds |

Enable Compression |

Komprimierung ein- bzw. ausschalten |

Aktiviert |

Debug |

Debugmodus ein- bzw. ausschalten |

Deaktiviert |

Force NATT |

NATT forcieren ein- bzw ausschalten |

Deaktiviert |

Dynamic NATT Port |

Ein- bzw. Ausschalten eines dynamischen NATT Ports |

Deaktiviert |

Die Adressänderung über NAT wird von einem VPN-Gateway als sicherheitskritische Veränderung der Datenpakete gewertet, die VPN-Verhandlung scheitert, es kommt keine Verbindung zustande. Diese Probleme treten z.B. bei der Einwahl über manche UMTS-Mobilfunknetze auf, bei denen die Server des Netzbetreibers die Adress-Umsetzung in Verbindung mit IPSec-basierten VPNs nicht unterstützen.

Um in diesen Fällen eine VPN-Verbindung erfolgreich aufbauen zu können, steht mit NATT (NAT Traversal) ein Verfahren bereit, diese Probleme bei der Behandlung von Datenpaketen mit geänderten Adressen zu überwinden.

NATT kann nur bei VPN-Verbindungen eingesetzt werden, die zur Authentifizierung ESP (Encapsulating Security Payload) verwenden. ESP berücksichtigt im Gegensatz zu AH (Authentication Header) bei der Ermittlung des Hashwertes zur Authentifizierung nicht den IP-Header der Datenpakete. Der vom Empfänger berechnete Hashwert entspricht daher dem in den Paketen eingetragenen Hashwert

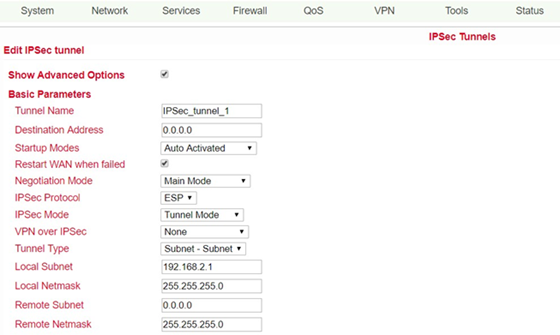

IPSec Tunnels¶

Über VPN > IPSec Tunnels können Sie einen entsprechenden Tunnel einrichten.

Auf dieser Seite werden die webbasierten Parameter für den TK100 vorgestellt.

Name |

Beschreibung |

Standard |

|---|---|---|

Show Advanced Options |

Klicken, um weitere Optionen zu aktivieren |

Deaktiviert |

Basic Parameters |

||

Tunnel Name |

Name für den Tunnel |

IPSec_tunnel_1 |

Destination Address |

Zieladresse des IPSec-VPN-Servers festlegen |

Leer |

Startup Modes |

Mögliche Modi sind „Auto Active“ / „Triggered by Data“ / „Passive“ / „Manually Activated“ |

Aktiviert |

Restart WAN when failed |

WAN interface wird bei fehlgeschlagenem Tunnelaufbau neu gestartet |

Aktiviert |

Negotiation Mode |

Optional: „Main Mode“ oder „Aggressive Mode“ |

Main Mode |

IPSec Protocol |

Optional: „ESP“ oder „AH“ |

ESP |

IPSec Mode |

Optional: „Tunnelmode“ oder „Transport Mode“ |

Tunnel Mode |

VPN over IPSec |

L2TP oder GRE over IPSec |

None |

Tunnel Type |

Auswahlfeld für div. Einstellungsmöglichkeiten |

Subnet - Subnet Mode |

Local Subnet |

Geschütztes IPSec-Subnetz festlegen (Lokal) |

192.168.2.1 |

Local Netmask |

Geschützte IPSec-Subnetzmaske festlegen (Lokal) |

255.255.255.0 |

Remote Subnet |

Geschütztes IPSec-Subnetz festlegen (Remote) |

0.0.0.0 |

Remote Netmask |

Geschützte IPSec-Subnetzmaske festlegen (Remote) |

255.255.255.0 |

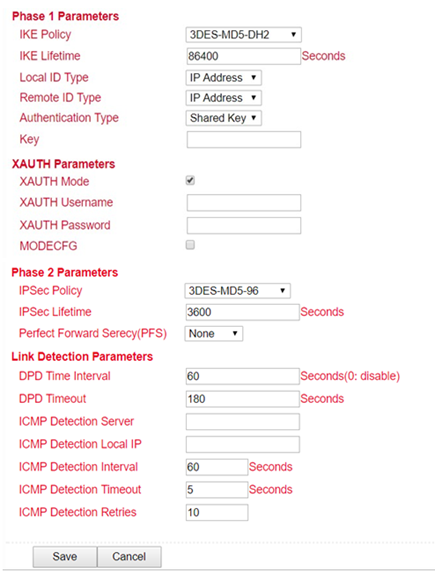

Phase 1 Parameters |

||

IKE Policy |

Multiauswahl für die Policy |

3DES-MD5-96 |

IKE Lifetime |

IKE-Gültigkeitsdauer festlegen |

86400 Sekunden |

Local ID Type |

Auswahl von „FQDN“ ; „USERFQDN“ oder „IP-Address“ möglich |

IP-Address |

Remote ID Type |

Auswahl von „IP-Address“ ; „USERFQDN“ ; oder „FQDN“ möglich |

IP-Address |

Authentication Type |

Auswahl von „Shared Key“ oder „Certificate“ möglich |

Shared Key |

Key (Bei Auswahl des Authentifizierungstyps „Shared Key“) |

IPSec-Schlüssel für VPN-Verhandlung festlegen |

Leer |

XAUTH Parameters |

||

XAUTH Mode |

XAUTH Aktivieren |

Deaktiviert |

XAUTH Username |

XAUTH Username |

Leer |

XAUTH Password |

XAUTH Password |

Leer |

MODECFG |

MODECFG |

Deaktiviert |

Phase 2 Parameters |

||

IPSec Policy |

Multi-Auswahlliste für die Policy |

3DES-MD5-96 |

IPSec Lifetime |

IPSec-Gültigkeitsdauer festlegen |

3600 Sekunden |

Perfect Forward Secrecy (PFS) |

Optional „Disable“; „Group1“; „Group2“; „Group5“ |

Deaktiviert (Erweiterte Optionen aktivieren) |

Link Detection Parameters |

||

DPD Time Interval |

DPD Zeitintervall festlegen |

60 Sekunden |

DPD Timeout |

DPD Zeitüberschreitung festlegen |

180 Sekunden |

ICMP Detection Server |

Server für ICMP-Erkennung festlegen |

Leer |

ICMP Detection Local IP |

Lokale IP für ICMP-Erkennung festlegen |

Leer |

ICMP Detection Interval |

Intervall für ICMP-Erkennung festlegen |

60 Sekunden |

ICMP Detection Timeout |

Timeout für ICMP-Erkennung festlegen |

5 Sekunden |

ICMP Detection Max Retries |

Höchstanzahl der Wiederholungen für ICMP-Erkennung festlegen |

10 |

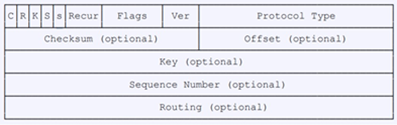

GRE Tunnels¶

Das Generic Routing Encapsulation (GRE) ist ein Netzwerkprotokoll, das von der Firma Cisco entwickelt wurde und im RFC 1701 definiert ist. Über GRE können andere Protokolle eingepackt und so in einem IP-Tunnel transportiert werden. GRE verwendet das IP Protokoll 47, der GRE-Header ist wie folgt aufgebaut:

Ein GRE-Paket setzt sich also aus einem IP-Header, einem GRE-Header und der eigentlichen Nutzlast zusammen. Einrichten können Sie diesen GRE Tunnel unter VPN > GRE Tunnels.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Zum Aktivieren klicken |

Aktiviert |

Tunnel Name |

Namen für GRE-Tunnel festlegen |

tun0 |

Local Virtual IP |

Lokale virtuelle IP festlegen |

0.0.0.0 |

Peer Address |

Peer-Adresse festlegen |

0.0.0.0 |

Remote Virtual IP |

Virtuelle-IP des remote Netzwerks festelegen |

0.0.0.0 |

Remote Subnet Address |

Remote-Subnetzadresse festlegen |

0.0.0.0 |

Remote Subnet Netmask |

Remote-Subnetzmaske festlegen |

255.255.255.0 |

Key |

Schlüssel für die Verschlüsselung des Tunnels festlegen |

Leer |

NAT |

Klicken, um NAT-Funktion zu aktivieren |

Deaktiviert |

Description |

Beschreibung hinzufügen |

Leer |

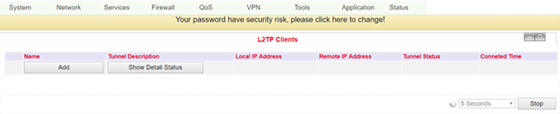

L2TP Clients¶

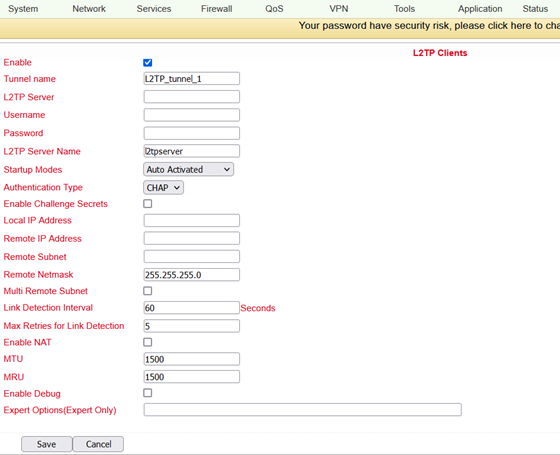

Layer 2 Tunneling Protocol (L2TP) ist ein Netzwerkprotokoll, das Frames von Protokollen der Sicherungsschicht des OSI-Modells durch Router zwischen zwei Netzwerken über ein IP-Netz tunnelt. L2TP-Router sowie die IP- Verbindungen zwischen diesen erscheinen als L2-Switch. Der L2TP Client baut hier die Verbindung zum L2TP- Server auf. Sie erreichen die Konfiguration über VPN > L2TP Clients.

Durch klicken auf den Add-Button startet man die Konfiguration des L2TP Clients.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Aktiviert die Tunnel-Einstellungen |

Aktiviert |

Tunnel Name |

Namen für Tunnel festlegen |

L2TP_TUNNEL_1 |

L2TP Server |

Adresse des L2TP-Server festlegen |

Leer |

Username |

Benutzername für Server festlegen |

Leer |

Password |

Kennwort für Server festlegen |

Leer |

L2TP Server Name |

Namen für Server festlegen |

l2tpserver |

Startup Modes |

Modi für Start festlegen: „Auto Activated“; „Triggered by Data“; „Manually Activated“; „L2TP0-verIPSec“ |

Auto Activated |

Authentication Type |

Authentifizierungstyp festlegen „CHAP“; „PAP“ |

CHAP |

Enable Challenge Secrets |

Zum Aktivieren von geheimen Schlüsseln (Challenge) auswählen |

Deaktiviert |

Challenge Secrets |

Wenn Enable Challenge Secrets aktiviert ist, kann hier der geheime Schlüssel eingetragen werden |

Leer |

Local IP Address |

Lokale IP-Adresse festlegen |

Leer |

Remote IP Address |

Remote-IP-Adresse festlegen |

Leer |

Remote Subnet |

Remote-Subnetz festlegen |

Leer |

Remote Subnet Netmask |

Remote-Subnetzmaske festlegen |

255.255.255.0 |

Link Detection Interval |

Intervall für Verbindungserkennung festlegen |

60 |

Max Retries for Link Detection |

Höchstanzahl der Wiederholungen für Verbindungserkennung festlegen |

5 |

Enable NAT |

Klicken, um NAT zu aktivieren |

Deaktiviert |

MTU |

MTU-Parameter festlegen |

1500 |

MRU |

MRU-Parameter festlegen |

1500 |

Enable Debug Mode |

Klicken, um Debug-Modus zu aktivieren |

Deaktiviert |

Expert Options |

Expertenoptionen festlegen |

Leer |

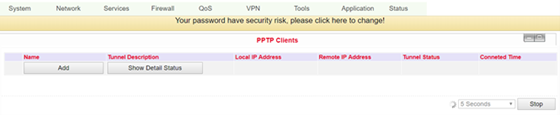

PPTP Clients¶

PPTP (Point to Point Tunneling Protocol) ist ein VPN-Tunneling-Verfahren für Remote-Access-Verbindungen. Es baut auf den Remote Access Server für Microsoft Windows NT inklusive der Authentisierung auf. Ein PPTP-Client ist nicht nur in Windows, sondern auch in Linux und MacOS integriert. Richten Sie unter VPN > PPTP Clients den PPTP Client ein.

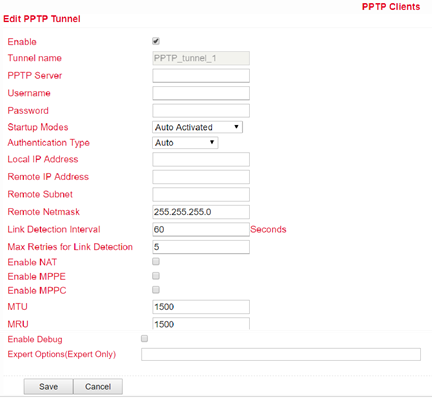

Zur Einrichtung eines neuen PPTP Clients klicken Sie auf den Add Button. Um Details zu einem bereits bestehenden PPTP Client einzusehen, klicken Sie bitte auf den Show Detail Status Button. Wenn Sie auf den Add Button geklickt haben, können Sie folgende Konfigurationseinstellungen machen.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable |

Zum Aktivieren klicken |

Aktiviert |

Tunnel Name |

der name für den Tunnel (automatisch gesetzt) |

PPTP_tunnel_1 |

PPTP Server |

Adresse für PPTP-Server festlegen |

Leer |

Username |

Benutzername für Server festlegen |

Leer |

Password |

Kennwort für Server festlegen |

Leer |

Startup Mode |

Modi für Start festlegen „Auto Activated“; „Triggered by Data“; „Manually Activated“ |

Auto Activated |

Authentication Type |

Authentifizierungstyp festlegen: „PAP“; „CHAP“; „MS-CHAPv1“; „MS-CHAPv2“ |

Auto |

Local IP Address |

Lokale IP-Adresse festlegen |

Leer |

Remote IP Address |

Remote-IP-Adresse festlegen |

Leer |

Remote Subnet |

Remote-Subnetz festlegen |

Leer |

Remote Subnet Netmask |

Remote-Subnetzmaske festlegen |

255.255.255.0 |

Link Detection Interval |

Intervall für Verbindungserkennung festlegen |

60 |

Max Retries for Link Detection |

Höchstanzahl der Wiederholungen für Verbindungserkennung festlegen |

5 |

Enable NAT |

Klicken, um NAT zu aktivieren |

Leer |

Enable MPPE |

Klicken, um MPPE (Microsoft Point to Point Encryption) zu aktivieren |

Leer |

Enable MPPC |

Klicken, um MPPC (Microsoft Point to Point Compression) zu aktivieren |

Leer |

MTU |

MTU-Parameter festlegen |

1500 |

MRU |

MRU-Parameter festlegen |

1500 |

Enable Debug Mode |

Klicken, um Debug-Modus zu aktivieren |

Leer |

Expert Options |

Nur für Welotec R&D |

Leer |

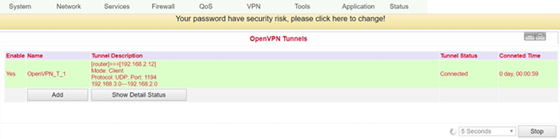

OpenVPN Tunnels¶

OpenVPN ist eine freie Software zum Aufbau eines Virtuellen Privaten Netzwerkes (VPN) über eine verschlüsselte TLS-Verbindung. Zur Verschlüsselung wird die Bibliothek OpenSSL benutzt. OpenVPN verwendet wahlweise UDP oder TCP zum Transport.

OpenVPN steht unter der GNU GPL und unterstützt Betriebssysteme, wie z.B. Linux, Windows, iOS und eine Vielzahl von angepassten Linux-basierten Endgeräten, wie z.B. Router der Serien TK 500 und TK 800.

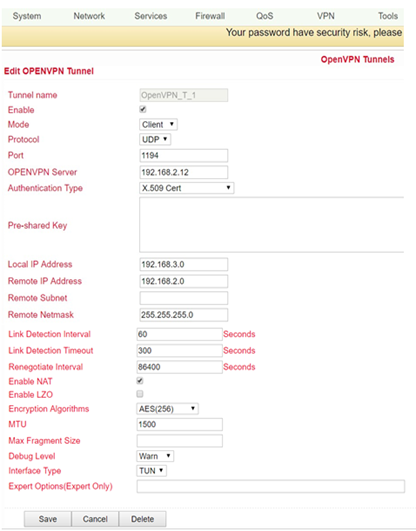

Wählen Sie auf der Konfigurationsseite des TK100 die Optionen VPN > Open VPN Tunnels, wie unten gezeigt:

Klicken Sie auf Add, um einen neuen OpenVPN-Tunnel hinzuzufügen. Mit Show Detail Status können Sie sich den Status eines bereits konfigurierten OpenVPN Tunnels ansehen.

Name |

Beschreibung |

|---|---|

Tunnel name |

Vorgegeben |

Enable |

Diese Konfiguration aktivieren |

Mode |

„Client“ oder „Server“ Modus wählen |

Protocol |

Auswahl des Protokolls „UDP“ oder „TCP“ |

Port |

Standard Port für OpenVPN ist 1194 |

OPENVPN Server |

IP oder DNS des OpenVPN-Servers |

Authentication Type |

Auswahl des Authentifizierungstyps. Je nach Auswahl stehen unterschiedliche Felder zur Verfügung |

Pre-shared Key |

Bei Auswahl Pre shared Key, gemeinsamen Schlüssel oder TLS-AUTH statisches Kennwort festlegen |

Remote Subnet, Remote Netmask |

Statische Route des Routers festlegen, immer in Richtung Subnetz des Peers |

Username/Password |

Bei Auswahl User/Password werden in diesen Feldern die entsprechenden Daten eingegeben |

Link Detection Interval, Link Detec- tion Timeout |

Immer Standard verwenden |

Renegotiate Interval |

Immer Standard verwenden |

Enable NAT |

NAT-Modus festlegen, zwischenzeitlich wird Routing-Modus deaktiviert |

Enable LZO |

LZO-Komprimierung aktivieren |

Encryption Algorithms |

Verschlüsselungs-Algorithmus festlegen, muss mit Server übereinstimmen |

MTU |

Immer Standard verwenden, 1500 |

Max Fragment Size |

Maximale Größe einzelner Pakete |

Debug Level |

Auswahl der Debug Ausgaben im Log |

Interface Type |

TUN / TAP |

Expert Options (Expert Only) |

Weitere OpenVPN Befehle (nur für erfahrene Benutzer) |

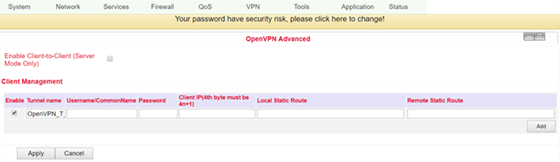

OpenVPN Advanced¶

Diese Konfigurationsseite wird nur für den OpenVPN-Server verwendet und stellt erweiterte Funktionen zur Verfügung. Sie können diesen Punkt erreichen über VPN > OpenVPN Advanced.

Name |

Beschreibung |

|---|---|

Enable Client-to-Client (Server Mode Only) |

Clientzugriff auf andere Clients ermöglichen |

Client Management |

|

Enable |

Aktivieren der Funktion |

Tunnel Name |

Tunnelname des Clients |

Username/Common Name |

Benutzername (Verwendung des Modus „Username/Password“) oder allgemeiner Name in CA (CA-Modus) |

Client IP |

Angabe der Client IP-Adresse |

Local Static Route |

Subnetz des Clients |

Remote Static Route |

Subnetz des Servers |

CA kann nur vom PC des Kunden erstellt werden, nicht vom TK100.

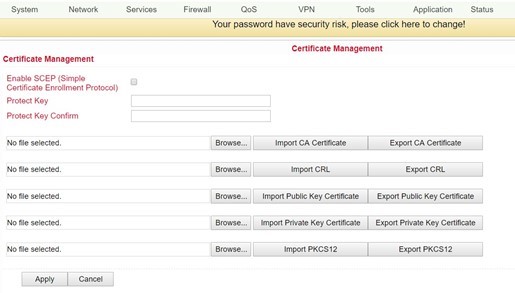

Certificate Management¶

Unter dem Menüpunkt VPN > Certificate Management können Sie die Zertifikate einbinden, die Sie für Ihre VPN-Verbindungen nutzen möchten. Ebenfalls können Sie bereits existierende Zertifikate exportieren.

Name |

Beschreibung |

Standard |

|---|---|---|

Enable SCEP |

Zum Aktivieren klicken |

|

Protect Key |

Festlegen eines Schlüssels zum Schutz der Zertifikate |

Leer |

Protect Key Confirm |

Bestätigen des Schlüssels zum Schutz der Zertifikaten |

Leer |

Import/Export CA Certificate |

CA-Zertifikat importieren oder exportieren |

Leer |

Import/Export Certificate (CRL) |

CRL Zertifikat importieren oder exportieren |

Leer |

Import/Export Public Key Certifi- cate |

Zertifikat für öffentlichen Schlüssel importieren/ exportieren |

Leer |

Import/Export Private Key Certificate |

Zertifikat für privaten Schlüssel importieren oder exportieren |

Leer |

Import/Export PKCS12 |

PKCS12 (Privater Schlüssel und X.509 Zertifikat) importieren oder exportieren |

Leer |

Durchsuchen |

Über Durchsuchen wird die jeweilige Datei ausgewählt und kann dann importiert werden |

Keine Datei aus- gewählt |

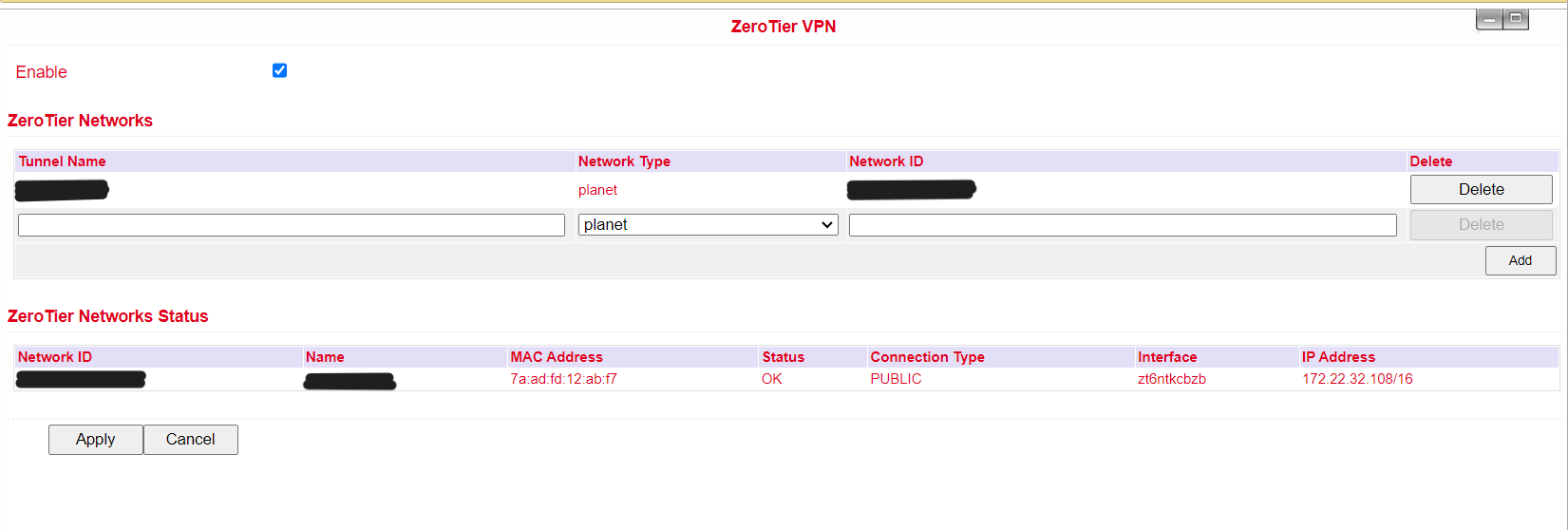

ZeroTier¶

Gehen Sie auf der TK100-Konfigurationsseite auf VPN > ZeroTier.

Um ein neues ZeroTier-Netzwerk einzurichten, klicken Sie auf Enable. Dann werden die ZeroTier-Netzwerke und der ZeroTier-Netzwerkstatus sichtbar. Klicken Sie auf die Schaltfläche Add, um ein neues Netzwerk hinzuzufügen. Sie können dann den Tunnelnamen und die Netzwerk-ID eingeben und zwischen Planet und Moon als Netzwerktyp wählen. Der Standard-Netzwerktyp ist Planet, d. h. eine Gruppe von Root-Servern, die von ZeroTier verwaltet werden. Ein Mond ist ein benutzerdefinierter Satz von Root-Servern, die vom Benutzer erstellt und verwaltet werden. Klicken Sie auf Apply, um Ihre Änderungen zu bestätigen.

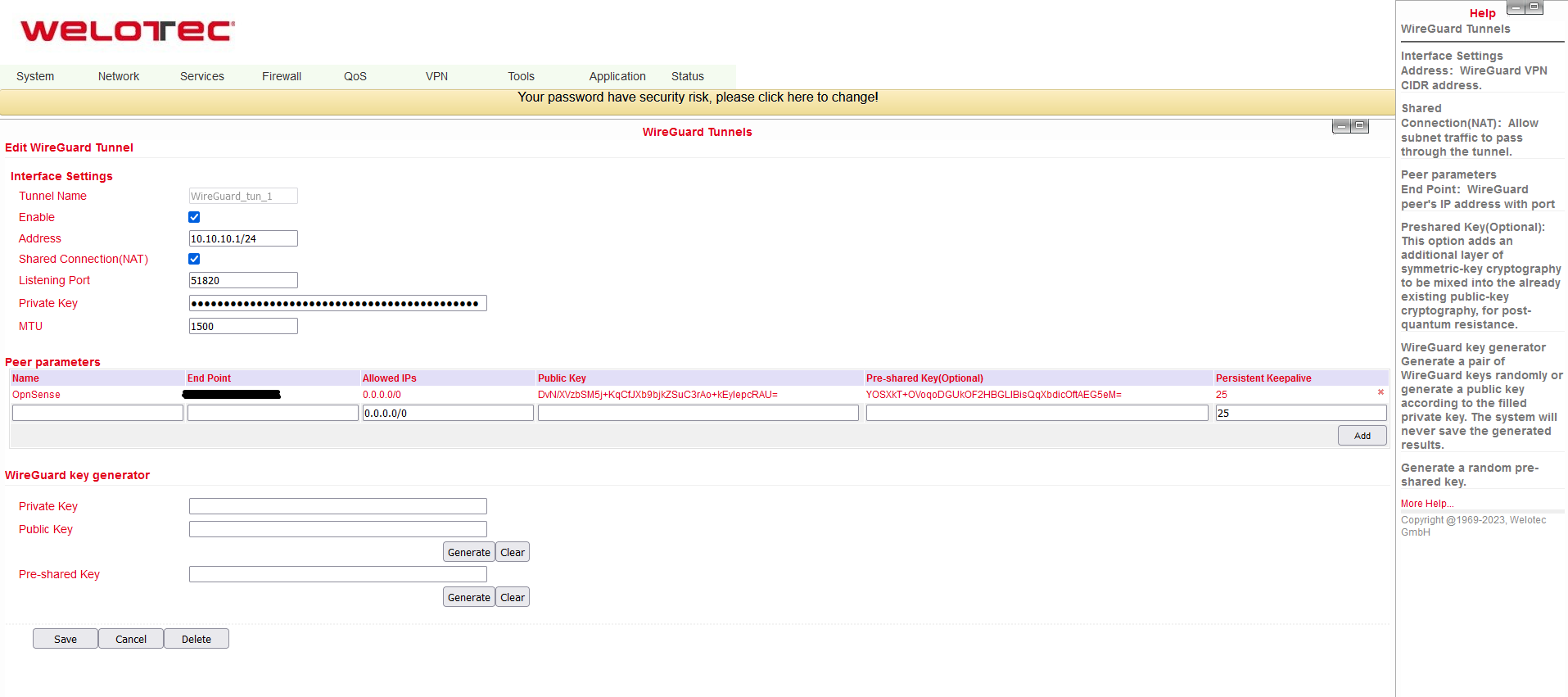

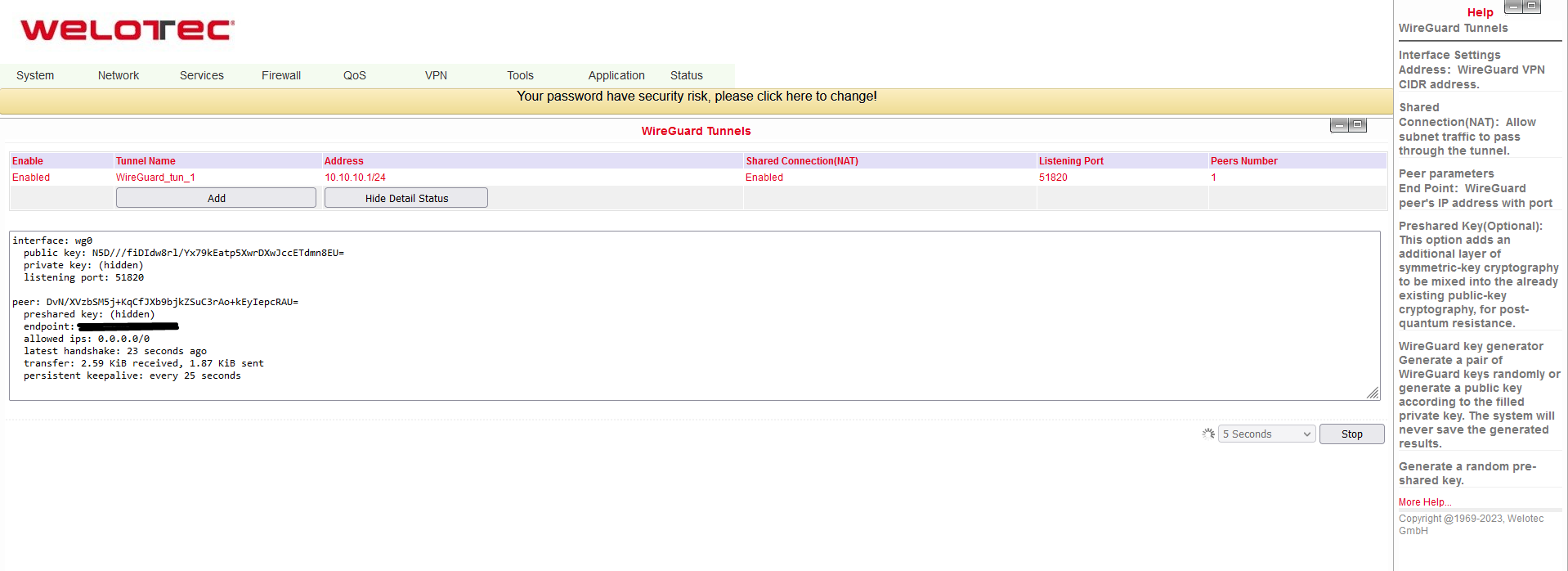

WireGuard¶

Wählen Sie auf der TK100-Konfigurationsseite VPN > WireGuard.

Um ein neues WireGuard-Netzwerk einzurichten, klicken Sie auf Hinzufügen. Sie sehen dann die Schnittstelleneinstellungen, die Peer-Parameter und den WireGuard-Schlüsselgenerator.

Klicken Sie auf die Schaltfläche Hinzufügen, um ein neues Netzwerk hinzuzufügen. Sie können dann den Tunnelnamen und die virtuelle IP-Adresse eingeben. Unten können Sie den Schlüsselgenerator verwenden, um einen privaten, einen öffentlichen und einen Pre-shared-Schlüssel (optional) zu erhalten. Zunächst müssen Sie den generierten privaten Schlüssel zu den Schnittstelleneinstellungen hinzufügen. Dann nehmen Sie den öffentlichen Schlüssel des Geräts, das Sie als Peer verwenden möchten, und geben ihn in die Peer-Parameter ein. Der Pre-Shared Key muss für beide Geräte gleich sein, wenn Sie ihn verwenden wollen. Für den Endpunkt müssen Sie die physische IP-Adresse des anderen Geräts eingeben, einschließlich des Listening Ports.